Sentinel Anti-malware

Wykrywanie złośliwego oprogramowania w systemie Linux

Anty-malware silnik zaprojektowany wokół zagrożeń stojących w dzisiejszych środowiskach hostingu. Wykorzystuje wieloaspektowe dane o zagrożeniach z IP krawędzi sieci, danych społeczności, ClamAV i systemów zgłaszania użytkowników, aby wyodrębnić złośliwe oprogramowanie, które jest aktywnie używane w atakach.

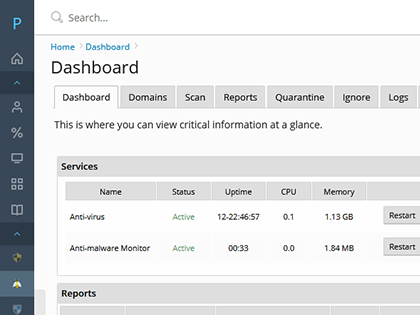

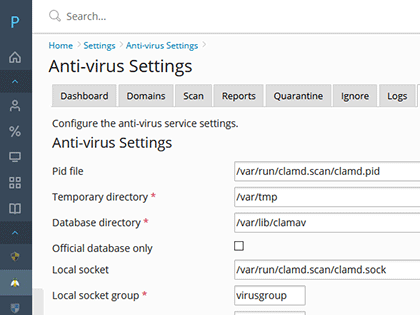

ClamAV anty-wirus

Wielo-gwintowany demon skanera ClamAV® wykrywa konie trojańskie, wirusy, złośliwe oprogramowanie i inne złośliwe zagrożenia. Rozszerzone podpisy od malware Expert zapewniają ostateczny wykrywania złośliwego oprogramowania opartego na PHP.

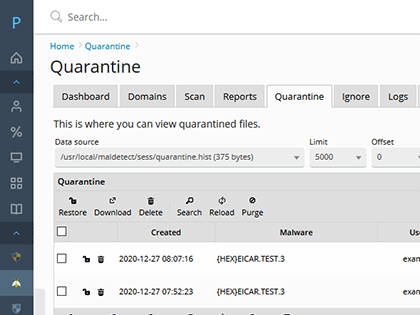

Kwarantanna malware

Złośliwe oprogramowanie może być quatantined przechowywania zagrożeń w bezpieczny sposób bez uprawnień. Opcjonalnie można przywracać pliki do oryginalnej ścieżki, właściciela i uprawnień.

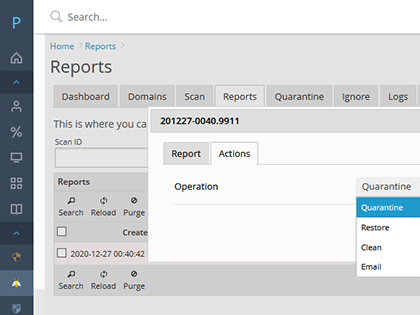

Czyste zainfekowane pliki

Czystsze reguły podejmie próbę usunięcia złośliwego oprogramowania wstrzyknięte ciągi. Obsługuje base64 i gzinflate (base64 wstrzykuje malware). Po wykonaniu czyszczenia zostanie on ponownie zeskanowany i zweryfikuje, czy czystość zakończyła się sukcesem.

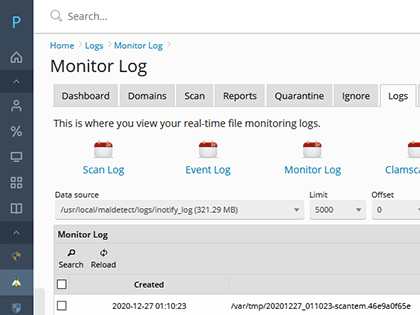

Skanowanie w czasie rzeczywistym

Kernel based inotify skanowanie plików w czasie rzeczywistym utworzonych/zmodyfikowanych/przeniesiono pliki. Monitorować całe drzewo katalogów vhosts natychmiast skanować wszystkie zmienione pliki. Wszystkie jego zasoby są wewnątrz pamięci jądra i ma bardzo małe obciążenie procesora i przestrzeni użytkownika w pamięci.

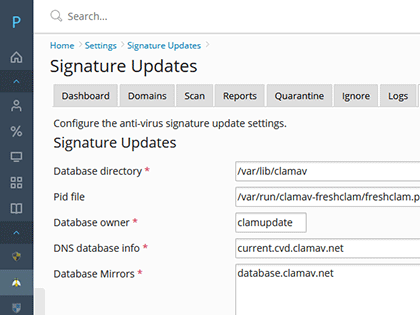

Aktualizacje sygnatur

Podpisy są aktualizowane zazwyczaj raz dziennie lub częściej w zależności od przychodzących danych o zagrożeniach, wyodrębniania złośliwego oprogramowania IPS i innych źródeł. Podpisy są uzyskiwane ze śledzenia aktywnego w dzikich zagrożeniach, które są obecnie krążące. Dane dotyczące zagrożeń obejmują sieci Edge IPS, społeczność, ClamAV i przesłane przez użytkowników.

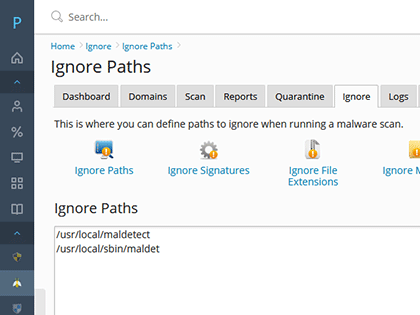

Ignoruj opcje

Sentinel daje wiele możliwości, aby zminimalizować wszelkie fałszywe alarmy. Ignoruj określone ścieżki, rozszerzenia plików lub białą listę złych podpisów za pomocą zaledwie kilku kliknięć.

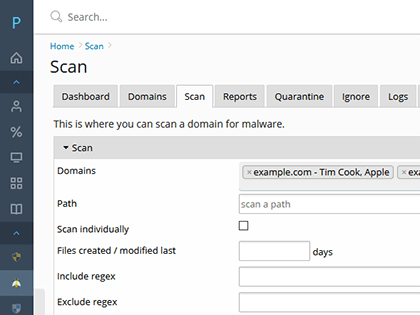

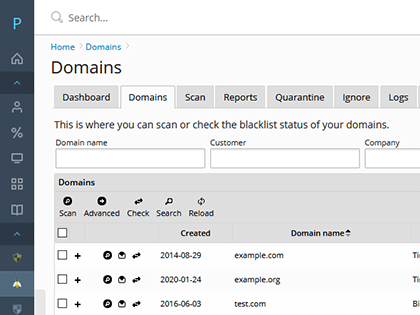

Skanowanie na żądanie

Sentinel pozwala skanować folder www domeny za pomocą zaledwie kilku kliknięć. Skanowanie może automatycznie poddać kwarantannie wykryte zagrożenia (jeśli są włączone) lub zezwolić na kwarantannę, czyste złośliwe oprogramowanie lub wiadomość e-mail z raportem klienta.