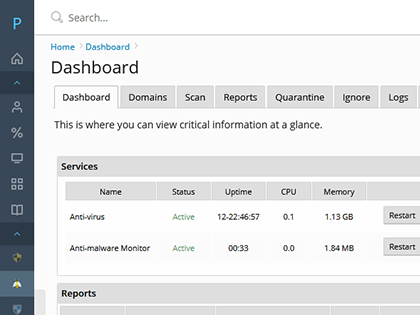

Sentinel Anti-malware

Linux Malware Détecter

Moteur anti-malware conçu autour des menaces auxquelles sont confrontés dans les environnements d'hébergement d'aujourd'hui. Il utilise des données de menace multiformes provenant d'IPS réseau, de données communautaires, de ClamAV et de systèmes de soumission d'utilisateurs pour extraire les logiciels malveillants qui sont activement utilisés dans les attaques.

Antivirus ClamAV

Le daemon scanner multi-threaded open source clamAV® détecte les chevaux de Troie, les virus, les logiciels malveillants et autres menaces malveillantes. Les signatures étendues de Malware Expert fournissent la détection ultime des logiciels malveillants basés sur PHP.

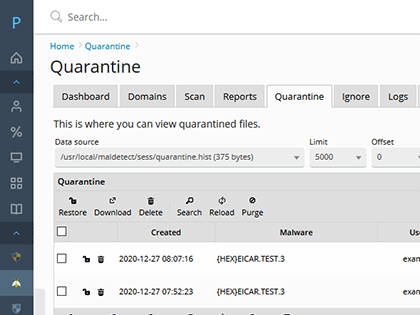

Malware de quarantaine

Les logiciels malveillants peuvent être quatantined stocker des menaces d'une manière sûre sans autorisations. Vous pouvez restaurer les fichiers de manière optionnelle sur le chemin d'origine, le propriétaire et les autorisations.

Nettoyer les fichiers infectés

Des règles plus strictes tenteront de supprimer les chaînes injectées par des logiciels malveillants. Prend en charge la base64 et gzinflate (base64 logiciels malveillants injectés). Une fois le nettoyage effectué, il sera re-scanné et vérifier que le nettoyage a été réussi.

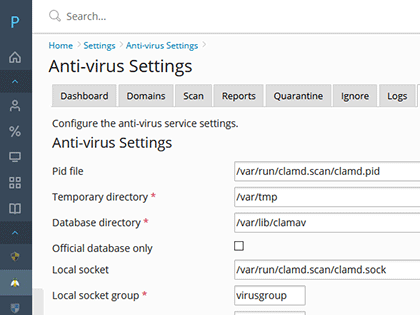

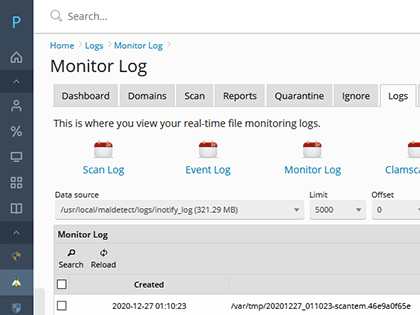

Numérisation en temps réel

Base de noyau inotify numérisation de fichiers en temps réel des fichiers créés / modifiés / déplacés. Surveillez l'ensemble de votre arbre d'annuaire vhosts une analyse instantanée des fichiers modifiés. Toutes ses ressources sont à l'intérieur de la mémoire du noyau et a une très petite utilisation de cpu et l'empreinte de l'espace utilisateur dans la mémoire.

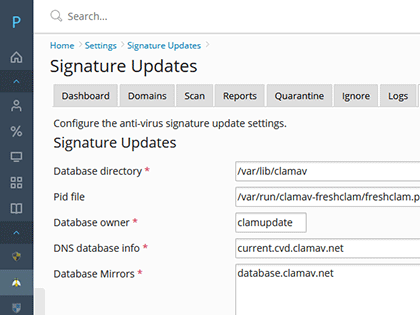

Mises à jour de signature

Les signatures sont mises à jour généralement une fois par jour ou plus fréquemment en fonction des données de menace entrantes, de l'extraction de logiciels malveillants IPS et d'autres sources. Les signatures proviennent du suivi actif dans les menaces sauvages qui circulent actuellement. Les données sur les menaces comprennent Network Edge IPS, la communauté, ClamAV et les soumissions d'utilisateurs.

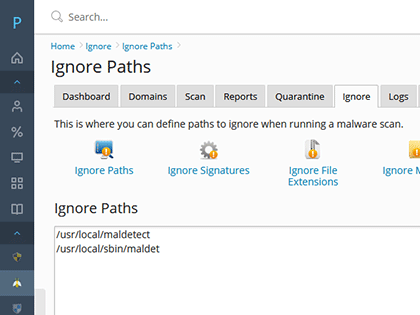

Ignorer les options

Sentinel vous offre plusieurs options pour minimiser les faux positifs. Ignorer les chemins spécifiques, les extensions de fichiers ou les mauvaises signatures de liste blanche en quelques clics.

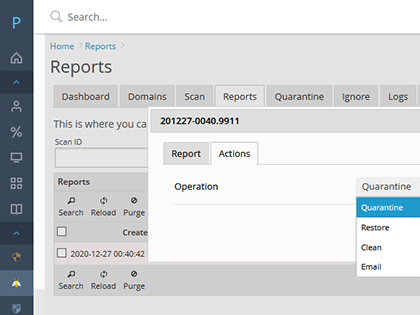

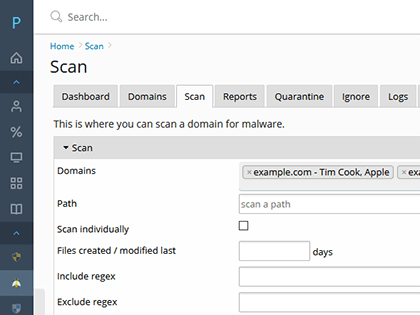

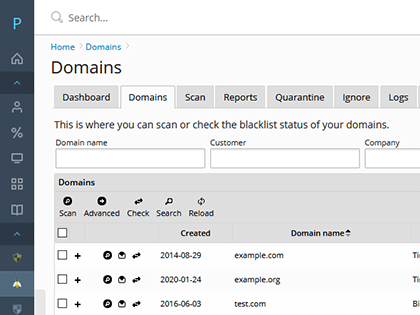

Numérisation à la demande

Sentinel vous permet de scanner un dossier web de domaines en quelques clics. L'analyse peut automatiquement mettre en quarantaine les menaces détectées (si elles sont activées) ou vous permettre de mettre en quarantaine, nettoyer les logiciels malveillants ou envoyer un courriel à un rapport du client.