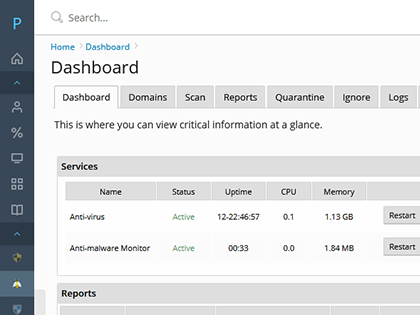

Sentinel Anti-malware

Linux malware detect

Anti-malware engine ontworpen rond de bedreigingen geconfronteerd in hedendaagse hosting omgevingen. Het maakt gebruik van veelzijdige bedreigingsgegevens van netwerk Edge IPS, Community-gegevens, ClamAV en gebruikers inzendings systemen om malware te extraheren die actief wordt gebruikt in aanvallen.

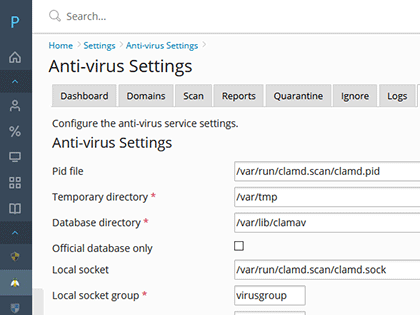

ClamAV anti-virus

De ClamAV® open source multi-threaded scanner daemon detecteert Trojaanse paarden, virussen, malware en andere kwaadaardige bedreigingen. Uitgebreide handtekeningen van malware expert bieden ultieme detectie van PHP op basis van malware.

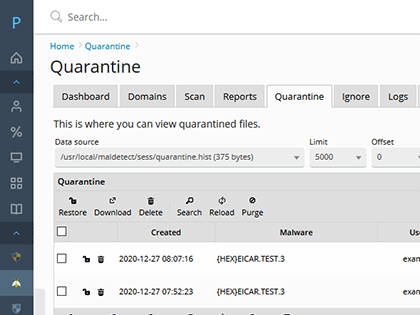

Malware in quarantaine plaatsen

Malware kan worden quatantined opslaan van bedreigingen op een veilige manier zonder machtigingen. U desgewenst bestanden terugzetten naar het oorspronkelijke pad, de eigenaar en de machtigingen.

Geïnfecteerde bestanden opschonen

Schonere regels zal proberen om malware geïnjecteerde strings verwijderen. Ondersteunt base64 en gzinflate (base64 geïnjecteerde malware). Nadat de Clean is uitgevoerd, wordt deze opnieuw gescand en wordt gecontroleerd of de Clean is gelukt.

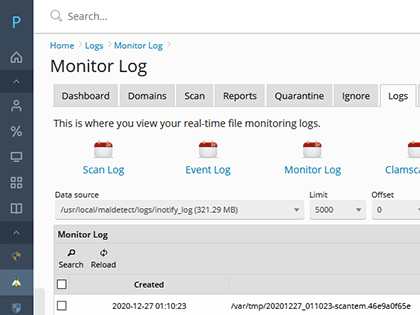

Real-time scannen

Op kernel gebaseerde inotify real-time bestands scans van gemaakte/gewijzigde/verplaatste bestanden. Bewaak uw gehele vhosts-mapstructuur en Scan alle gewijzigde bestanden onmiddellijk. Al haar bronnen zijn binnen het kernelgeheugen en heeft een zeer klein CPU-gebruik en User space footprint in het geheugen.

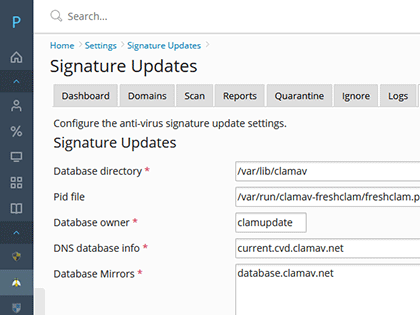

Handtekening updates

Handtekeningen worden meestal eenmaal per dag of vaker bijgewerkt, afhankelijk van binnenkomende bedreigingsgegevens, IPS-malwareextractie en andere bronnen. Handtekeningen zijn afgeleid van het bijhouden van actief in de wilde bedreigingen die momenteel circuleren. Bedreigingsgegevens omvatten netwerk Edge IPS, Community, ClamAV en gebruikersinzendingen.

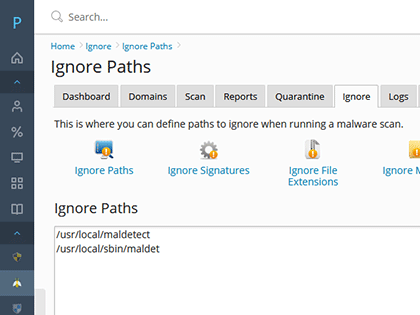

Opties negeren

Sentinel biedt u meerdere opties om eventuele valse positieven te minimaliseren. Negeer specifieke paden, bestandsextensies of witte lijst slechte handtekeningen met slechts een paar klikken.

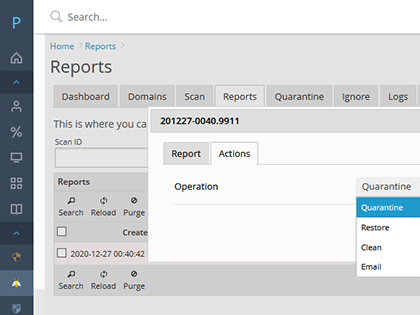

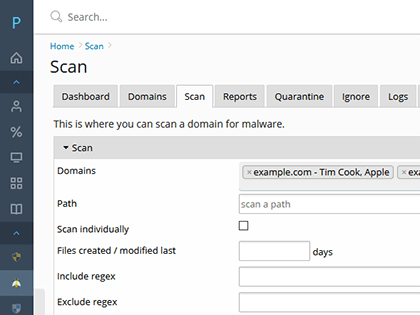

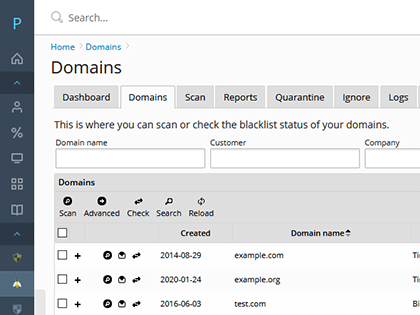

Scannen op verzoek

Sentinel u een web map domeinen scannen met slechts een paar klikken. De scan kan automatisch gedetecteerde bedreigingen in quarantaine plaatsen (indien ingeschakeld) of u toestaan om in quarantaine te plaatsen, malware te reinigen of een rapport van de klant te e-mailen.