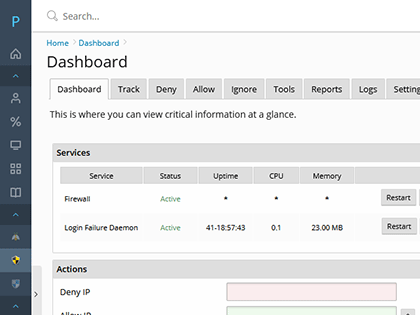

Juggernaut Firewall

SPI Firewall

Un firewall IPtables SPI di nuova generazione che supporta completamente i set IP. Abbiamo impostazioni preconfigurate che funzionano su un server Plesk con tutti i servizi Plesk standard.

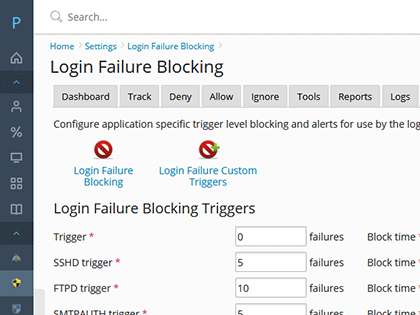

Protezione della forza bruta

Il daemon di errore di accesso integra il firewall SPI e risponde agli accessi non riusciti per bloccare gli indirizzi IP offensivi molto rapidamente. Monitora continuamente i log di autenticazione su più protocolli che bloccano gli attacchi di forza bruta in pochi secondi.

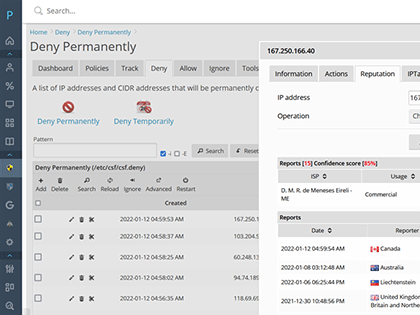

Monitoraggio in tempo reale

Visualizza tutte le connessioni di rete, i processi server, le connessioni Apache, l'utilizzo della larghezza di banda e l'I/O del disco in tempo reale. Ogni indirizzo IP è contrassegnato con la sua posizione ed è possibile negare in modo permanente un IP con pochi clic.

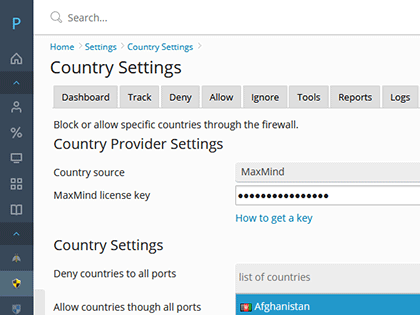

Blocco paese

Bloccare o consentire paesi o ASN specifici sul firewall. È anche possibile negare o consentire porte specifiche solo a paesi specifici.

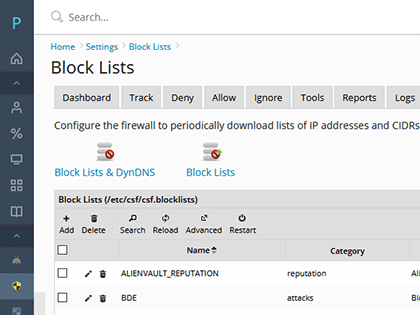

Elenchi di blocchi dinamici

Aggiungere più elenchi di blocco al server. Supportiamo oltre 100 dei migliori servizi di liste di blocco. Ogni elenco di blocco viene aggiornato automaticamente a intervalli regolari.

Monitoraggio

Tenere traccia delle minacce esterne e interne. Tenere traccia degli accessi distribuiti, dei totali delle connessioni, dei processi server, delle scansioni delle porte e delle modifiche dell'account utente al server.

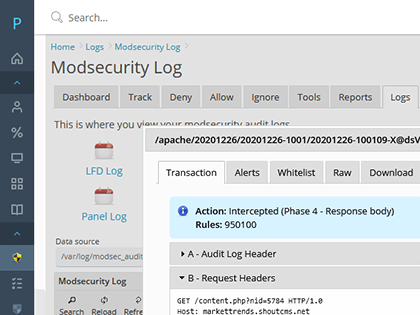

Controllo ModSecurity

Visualizzare e cercare tra i registri di controllo di modsecurity. Vedere esattamente chi viene negato dal tuo set di regole di protezione mod. Visualizza le transazioni HTTP complete e gli avvisi direttamente tramite l'interfaccia Plesk.

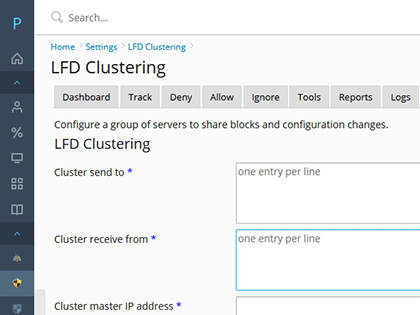

LFD Clustering

Collegare tutti i server per condividere i blocchi del daemon di errore di accesso e le modifiche di configurazione nell'intero cluster di server. Tutte le comunicazioni server sono crittografate.

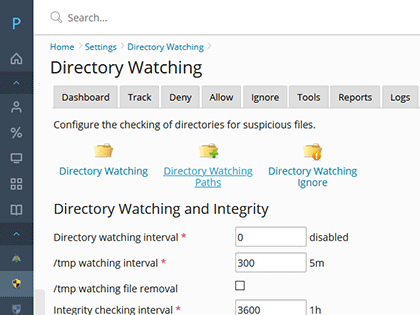

Rilevamento delle intrusioni

Monitorare i file binari e le directory di sistema e ricevere un avviso quando viene rilevata una modifica. È anche possibile controllare le directory /tmp e /dev/shm per i file sospetti.

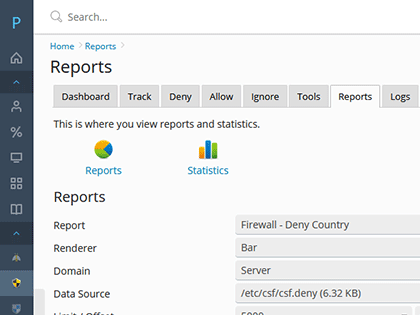

Statistiche e reportistica

Supportiamo grafici avanzati sia per le statistiche sui server che per gli attacchi. I dati sulle minacce sono organizzati e presentati, rendendo più semplice la comprensione di dove e quando si verificano attacchi.

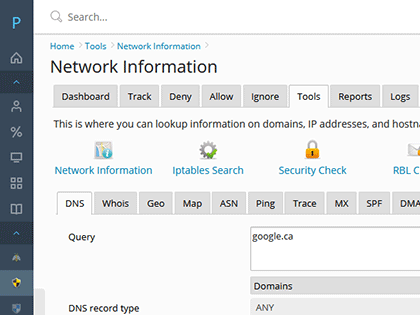

Strumenti di informazioni di rete

Eseguire ricerche BULK DNS, Geo, ASN, Ping, Trace, SPF e DNSBL e Map. Controlla i domini e gli indirizzi IP dei tuoi server rispetto a più liste nere DNS e SURBL.

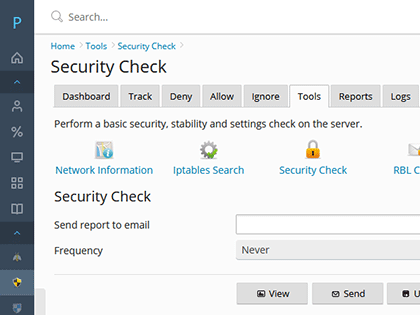

Controllo di sicurezza

Eseguire un controllo di sicurezza, stabilità e impostazioni di base sul server. Controllare il firewall, le autorizzazioni per i file, SSH/Telnet e i servizi per assicurarsi che tutto funzioni correttamente.

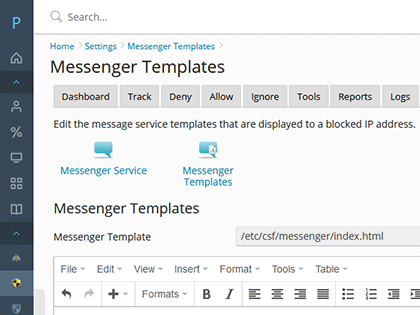

Servizio Messenger

Il servizio messenger visualizza un messaggio agli utenti che li informano che sono stati bloccati nel firewall. Ciò può essere utile quando gli utenti si bloccano a causa di più errori di accesso.

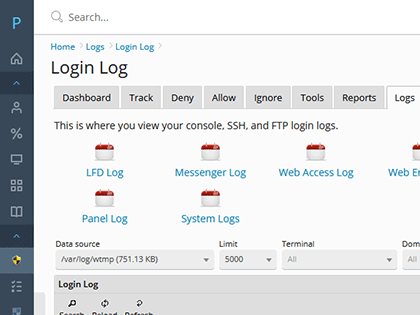

Controllo dell'accesso riuscito

Scopri esattamente chi si connette al tuo server tramite il pannello console, SSH, FTP o Plesk. Ogni azione eseguita in Plesk è registrata e facilmente visualizzabile e ricercabile. Visualizzare l'esatta geolocalizzazione di ogni accesso riuscito.

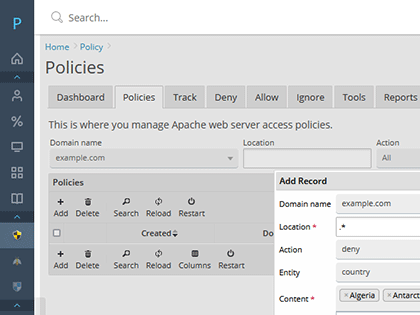

Criteri di accesso

Creare criteri di accesso per negare o consentire l'accesso agli URL in base al paese, al continente o all'ASN degli utenti. Il modulo Apache MaxMind DB fornisce il filtraggio virtuale a livello di server Web.

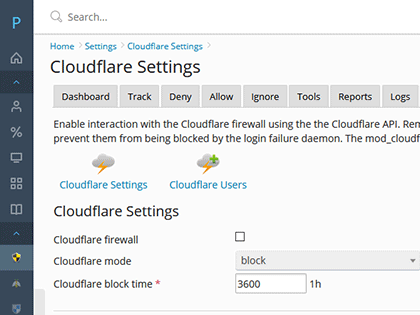

Supporto per AbuseIPDB

AbuseIPDB è il gold standard per la segnalazione di abusi ed è utilizzato da alcune delle più grandi società di hosting in tutto il mondo. Gli elenchi di blocco di AbuseIPDB vengono aggiornati automaticamente, in modo che il server disponga sempre delle informazioni sulle minacce più aggiornate.