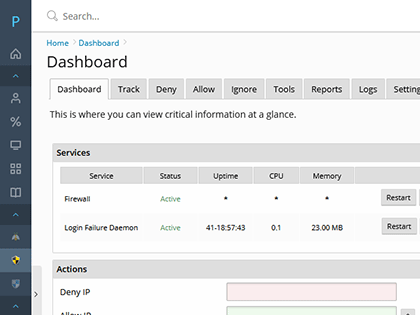

Pare-feu Juggernaut

Pare-feu SPI

Un pare-feu iptables SPI de prochaine génération qui prend pleinement en charge les ensembles IP. Nous avons des paramètres préconfigurés qui fonctionnent sur un serveur Plesk avec tous les services Plesk standard.

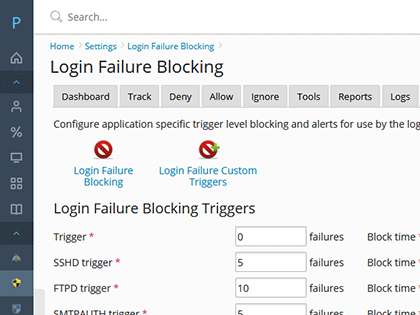

Brute Force Protection

Le démon de défaillance de connexion complète le pare-feu SPI et répond aux connexions échouées pour bloquer les adresses IP offensantes très rapidement. Il surveille continuellement les journaux d'authentification à travers plusieurs protocoles bloquant les attaques de force brute en quelques secondes.

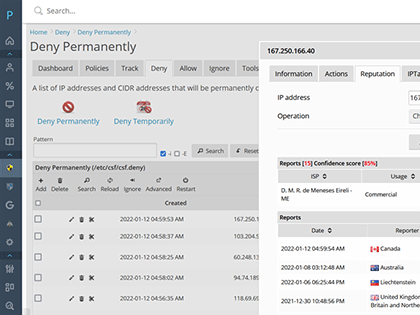

Suivi en temps réel

Afficher toutes les connexions réseau, les processus de serveur, les connexions Apache, l'utilisation de la bande passante et le disque I/O en temps réel. Chaque adresse IP est étiquetée avec son emplacement et vous pouvez refuser définitivement une adresse IP en quelques clics.

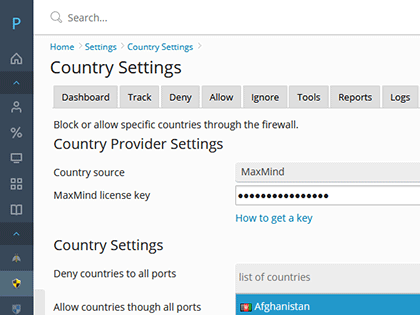

Blocage de pays

Bloquer ou autoriser des pays ou des ASN spécifiques sur le pare-feu. Vous pouvez même refuser ou autoriser des ports spécifiques à des pays spécifiques seulement.

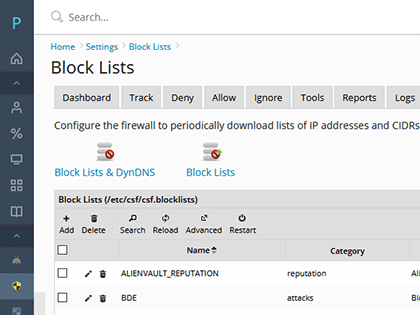

Listes de blocs dynamiques

Ajoutez plusieurs listes de blocs à votre serveur. Nous soutenons plus de 100 des services de liste de bloc supérieur. Chaque liste de blocs est automatiquement mise à jour à intervalles réguliers.

Suivi

Suivez les menaces externes et internes. Suivez les connexions distribuées, les totaux de connexion, les processus de serveur, les scans portuaires et les modifications apportées au compte utilisateur vers le serveur.

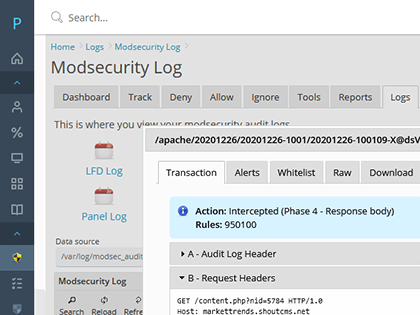

Vérification ModSecurity

Affichez et recherchez dans vos journaux d'audit modsecurity. Voyez exactement qui se fait refuser par votre jeu de règles de modsecurity. Afficher les transactions ET les alertes HTTP complètes directement via l'interface Plesk.

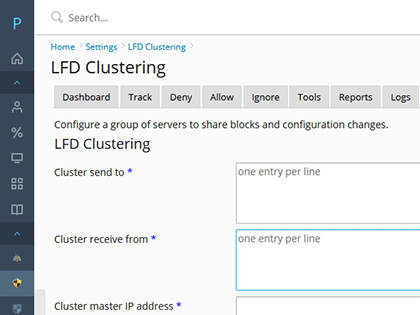

LFD Clustering

Connectez tous vos serveurs ensemble pour partager vos blocs de démon d'échec de connexion et les modifications de configuration sur l'ensemble du cluster serveur. Toutes les communications du serveur sont cryptées.

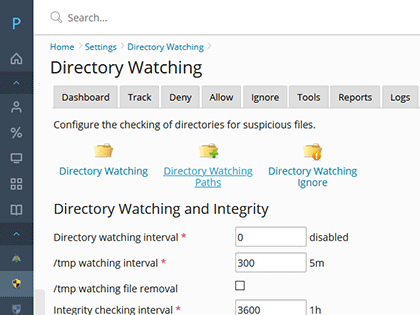

Détection d'intrusion

Surveillez les binaires et les répertoires du système et obtenez une alerte lorsqu'un changement est détecté. Vous pouvez même vérifier /tmp et /dev/shm répertoires pour les fichiers suspects.

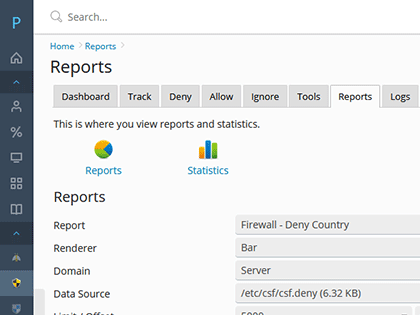

Statistiques et rapports

Nous prenons en charge des graphiques riches pour les statistiques de serveur et d'attaque. Les données sur les menaces sont organisées et présentées, ce qui facilite la compréhension de l'endroit et du moment où les attaques se produisent.

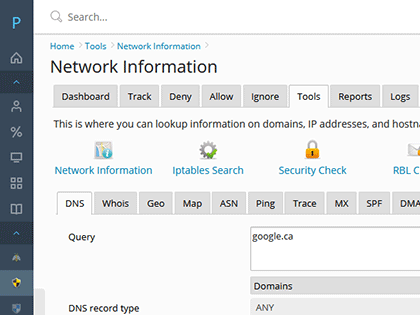

Outils d'information réseau

Effectuez des recherches DNS, Geo, ASN, Ping, Trace, SPF et DNSBL et Map. Vérifiez vos domaines de serveurs et vos adresses IP par rapport à plusieurs listes noires DNS et SURBL.

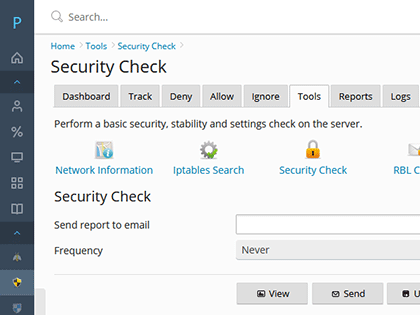

Vérification de la sécurité

Effectuez une vérification de base de la sécurité, de la stabilité et des paramètres sur le serveur. Vérifier le pare-feu, les autorisations de fichiers, SSH/Telnet et les services pour vous assurer que tout est en état de marche.

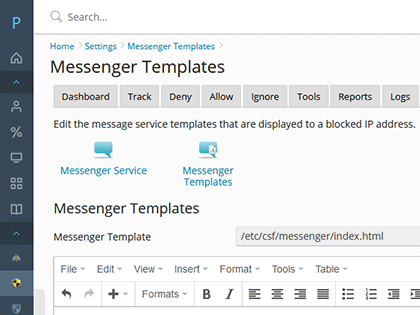

Service de messagerie

Le service de messagerie affiche un message aux utilisateurs les informant qu'ils sont bloqués dans le pare-feu. Cela peut aider lorsque les utilisateurs se bloquent en raison de multiples défaillances de connexion.

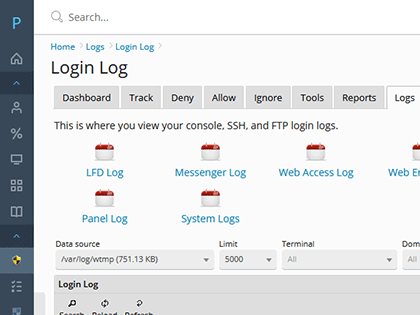

Vérification réussie des connexions

Voyez exactement qui se connecte à votre serveur via la console, le panneau SSH, FTP ou Plesk. Chaque action effectuée à Plesk est enregistrée et facilement consultable et consultable. Afficher la géolocalisation exacte de chaque connexion réussie.

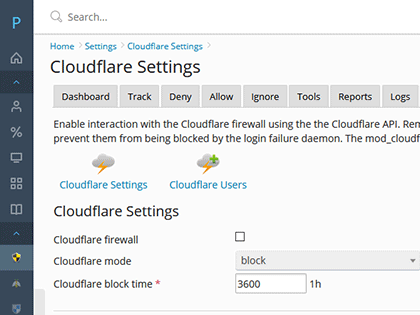

Cloudflare Support

Prend en charge l'interaction avec le pare-feu Cloudflare à l'aide de l'API Cloudflare.

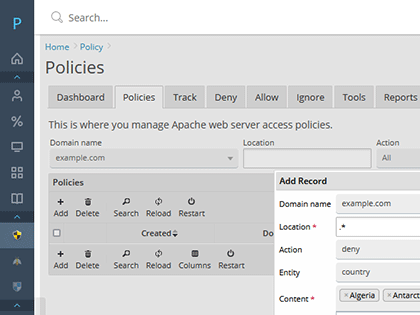

Stratégies d’accès

Créez des stratégies d’accès pour refuser ou autoriser l’accès aux URL en fonction du pays, du continent ou de l’ASN des utilisateurs. Le module MaxMind DB Apache fournit un filtrage géographique au niveau du serveur Web.

Prise en charge d’AbuseIPDB

AbuseIPDB est la référence en matière de signalement des abus et est utilisé par certaines des plus grandes sociétés d’hébergement au monde. Les listes de blocage AbuseIPDB sont mises à jour automatiquement, de sorte que votre serveur dispose toujours des informations les plus récentes sur les menaces.