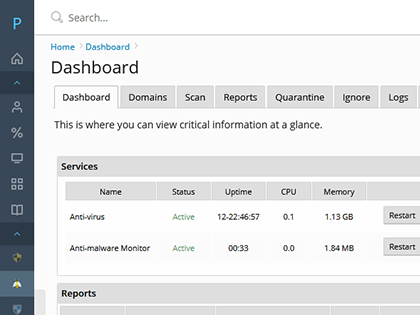

Sentinelマルウェア対策

Linux マルウェア検出

今日のホスティング環境で直面する脅威を中心に設計されたマルウェア対策エンジン。ネットワーク エッジ IPS、コミュニティ データ、ClamAV、およびユーザー送信システムからの多面的な脅威データを使用して、攻撃で積極的に使用されているマルウェアを抽出します。

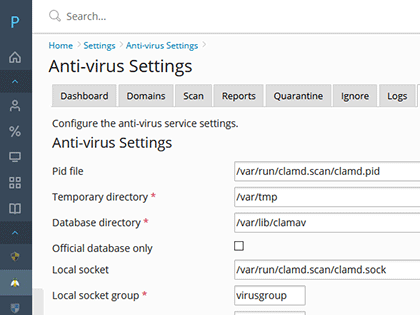

クラムAVアンチウイルス

ClamAV®オープンソースのマルチスレッドスキャナデーモンは、トロイの木馬、ウイルス、マルウェア、その他の悪意のある脅威を検出します。マルウェアエキスパートからの拡張署名は、PHPベースのマルウェアの究極の検出を提供します。

感染ファイルのクリーン

クリーナールールは、マルウェアに注入された文字列を削除しようとします。base64 と gzinflate (base64 注入マルウェア) をサポートします。クリーンが実行されると、再スキャンされ、クリーニングが成功したことを確認します。

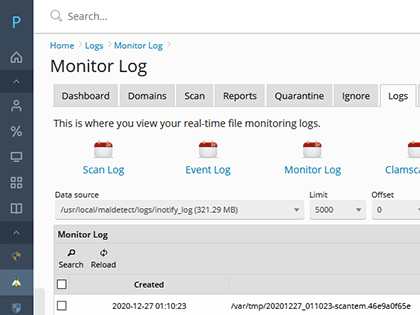

リアルタイムスキャン

カーネルベースのinotify作成/変更/移動されたファイルのリアルタイムファイルスキャン。vhosts ディレクトリ ツリー全体を監視し、変更されたファイルを即座にスキャンします。そのリソースはすべてカーネルメモリ内にあり、メモリ内のCPU使用率とユーザースペースフットプリントが非常に小さくなります。

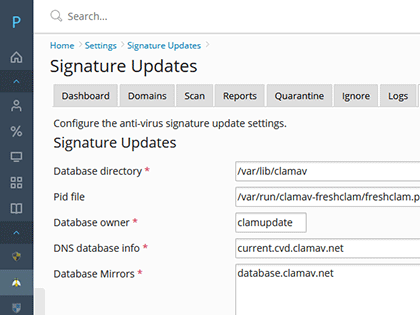

署名の更新

署名は通常、受信脅威データ、IPS マルウェア抽出、およびその他のソースに応じて、1 日に 1 回またはそれ以上頻繁に更新されます。シグネチャは、現在循環している野生の脅威でアクティブな追跡から派生します。脅威データには、ネットワーク エッジ IPS、コミュニティ、ClamAV、およびユーザーサブミッションが含まれます。

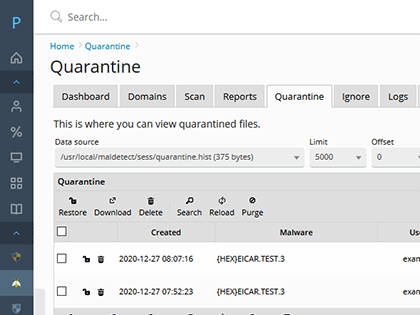

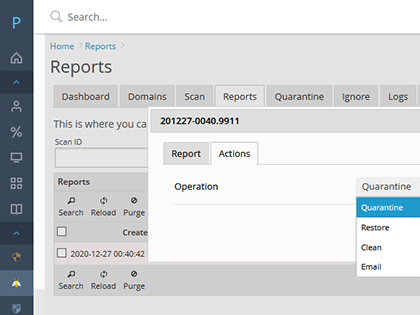

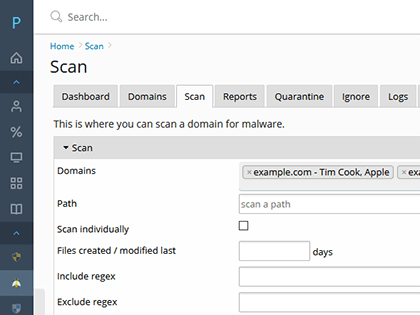

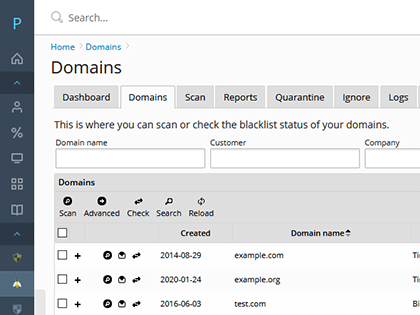

オンデマンドスキャン

Sentinelを使用すると、数回クリックするだけでドメインのウェブフォルダをスキャンすることができます。スキャンでは、検出された脅威を自動的に検疫したり (有効な場合)、マルウェアの検疫、駆除、または顧客への報告の電子メール送信を行うことができます。