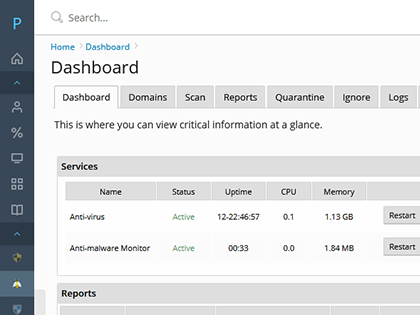

Sentinel Anti-malware

Linux Malware erkennen

Anti-Malware-Engine rund um die Bedrohungen in heutigen Hosting-Umgebungen konfrontiert. Es verwendet vielfältige Bedrohungsdaten von Netzwerk-Edge-IPS, Community-Daten, ClamAV und Benutzer-Übermittlungssysteme, um Malware zu extrahieren, die aktiv bei Angriffen verwendet wird.

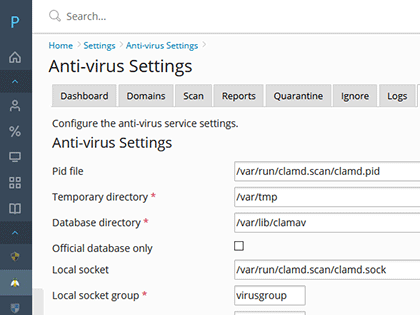

ClamAV Anti-virus

Der ClamAV® Open-Source-Multithread-Scanner-Daemon erkennt Trojaner, Viren, Malware und andere bösartige Bedrohungen. Erweiterte Signaturen von Malware Expert bieten ultimative Erkennung von PHP-basierter Malware.

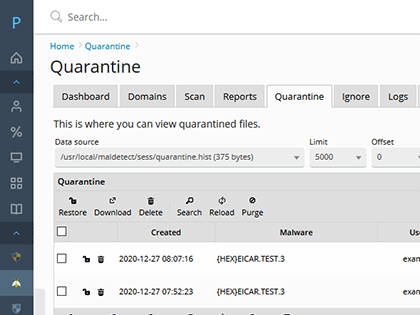

Quarantäne Malware

Malware kann quatantined Speicherung von Bedrohungen in einer sicheren Art und Weise ohne Berechtigungen. Sie können Dateien optional auf den ursprünglichen Pfad, den Besitzer und die Berechtigungen wiederherstellen.

Infizierte Dateien säubern

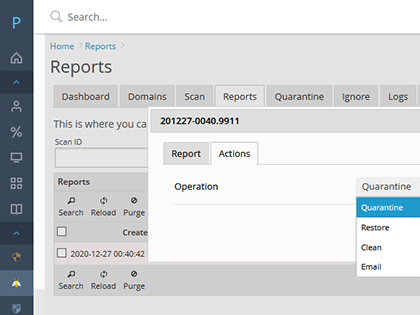

Sauberere Regeln werden versuchen, Malware injizierte Zeichenfolgen zu entfernen. Unterstützt base64 und gzinflate (base64 injizierte Malware). Nach der Bereinigung wird es erneut gescannt und überprüft, ob die Bereinigung erfolgreich war.

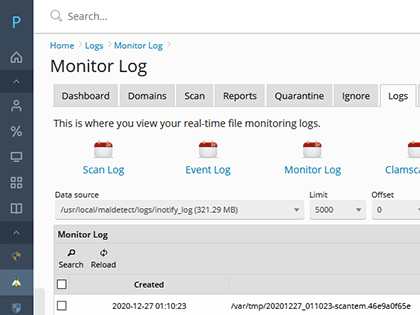

Echtzeit-Scannen

Kernel-basierte inotify Echtzeit-Datei-Scannen von erstellten / modifiziert /verschobenen Dateien. Überwachen Sie Ihre gesamte vhosts-Verzeichnisstruktur, und scannen Sie sofort alle geänderten Dateien. Alle seine Ressourcen befinden sich im Kernelspeicher und haben eine sehr geringe CPU-Auslastung und einen Userspace-Footprint im Speicher.

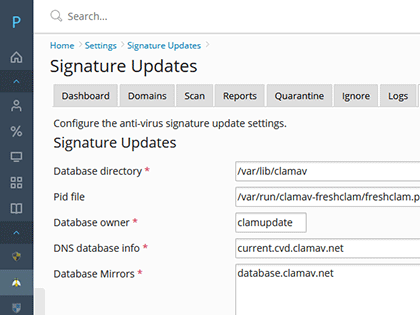

Signaturaktualisierungen

Signaturen werden in der Regel einmal pro Tag oder häufiger aktualisiert, abhängig von eingehenden Bedrohungsdaten, IPS-Malware-Extraktion und anderen Quellen. Signaturen werden aus der Verfolgung abgeleitet, die in den wild lebenden Bedrohungen aktiv ist, die derzeit zirkulieren. Zu den Bedrohungsdaten gehören Network Edge IPS, Community, ClamAV und Benutzerübermittlungen.

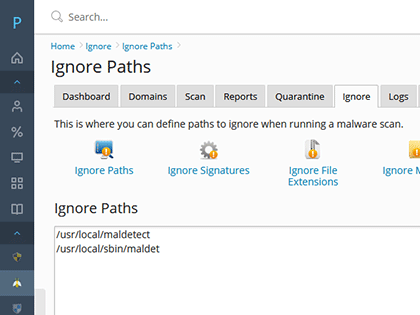

Optionen ignorieren

Sentinel bietet Ihnen mehrere Optionen, um fehlpositive Ergebnisse zu minimieren. Ignorieren Sie bestimmte Pfade, Dateierweiterungen oder fehlerhafte Signaturen mit nur wenigen Klicks.

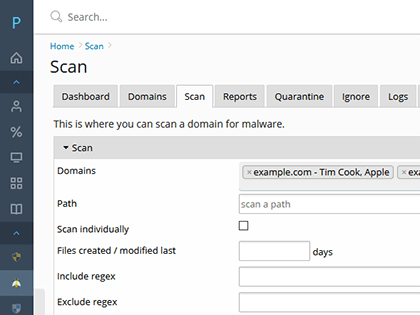

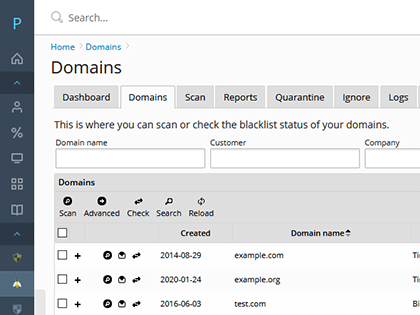

Scannen auf Anforderung

Sentinel ermöglicht es Ihnen, einen Domain-Webordner mit nur wenigen Klicks zu scannen. Der Scan kann erkannte Bedrohungen automatisch unter Quarantäne stellen (sofern aktiviert) oder Es ermöglichen Ihnen, Malware zu isolieren, zu säubern oder einen Bericht an den Kunden per E-Mail zu senden.